Вредоносные программы, блокирующие устройства на платформе Android и требующие денег за разблокирование, распространяются по миру. Компания ESET, выпускающая антивирусы, объяснила, как работают платформы-вымогатели и как не получить их на свой смартфон.

Компания ESET сообщила о распространении вымогательских программ для Android с функцией шифрования файлов. Вирус находит в памяти телефона текстовые файлы или изображения и блокирует их, после чего на экране гаджета появляется сообщение с требованием оплаты взамен на ключ к расшифровке файлов.

ESET называет такого рода ПО Simplocker (простой блокировщик), потому что ключ расшифровки находится в теле программы-вымогателя в открытом доступе.

«Таким образом, не составляло большого труда расшифровать файлы и получить к ним доступ», — сообщается в официальном блоге компании.

Ранее подобные вирусы были рассчитаны на продукцию Windows, первые версии для Android появились в 2014 году.

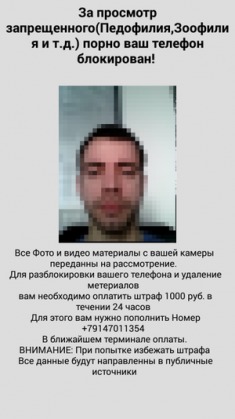

Более продвинутые версии Simplocker научились получать доступ к фронтальным камерам телефона и к требованию оплаты добавляли фотографию пользователя.

ESET считает, что злоумышленники изначально ориентировались на украинских пользователей Android.

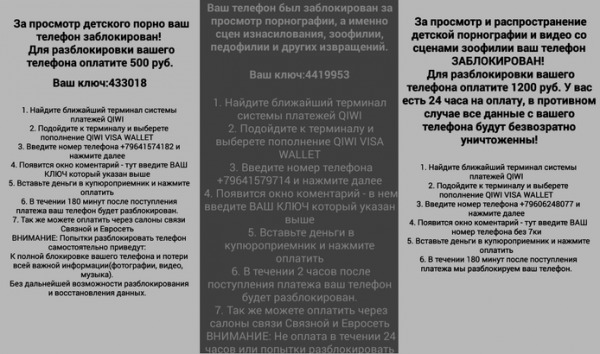

«Текст сообщения вымогателя был написан на русском языке, а оплата требовалась в рублях или в украинских гривнах, что свидетельствует об ориентации злоумышленников на пользователей в Украине. Сообщение также указывало жертве, каким образом следовало оплатить выкуп. В качестве платёжных систем указывались MoneXy или QIWI, так как в этом случае получателя выполненного платежа не так просто отследить, как, если бы, он был выполнен с использованием кредитной карты», — говорится в блоге компании.

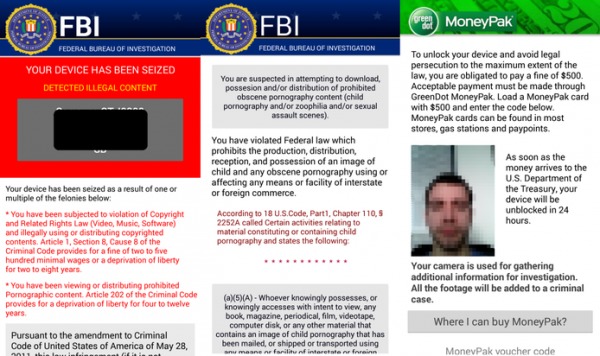

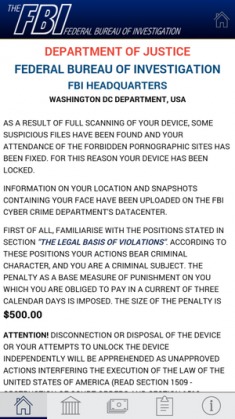

Позже у вымогателей появилась англоязычная версия, и деньги со своих жертв они требовали уже от имени ФБР и в валюте.

Вредоносные программы настаивали на оплате через интернет-сервисы: так сложнее выявить получателя.

«В качестве платёжных систем указывались MoneXy или QIWI, так как в этом случае получателя выполненного платежа не так просто отследить, как если бы он был выполнен с использованием кредитной карты», — объясняет компания ESET.

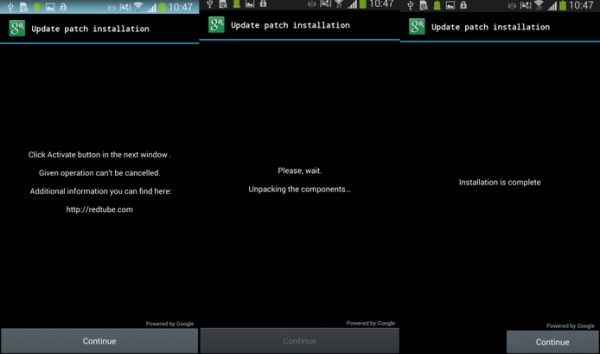

Преимущественно среди американцев распространилась программа Lockerpin, получающая доступ к пин-коду телефона на Android и меняющая его. Вирус обретает права администратора устройства, маскируясь под обновление ПО, на которое доверчивый пользователь «кликает», не читая.

Потом жертве приходит «сообщение от полиции» с требованием оплатить штраф в 500 долларов.

В Китае злоумышленники разработали программу Jisut, которая блокирует телефон не с целью получения выгоды, а просто для розыгрыша.

Например, пользователь получает сообщение с требованием нажать кнопку «Я идиот» тысячу раз, чтобы разблокировать телефон. Или программа создает имитацию экрана для ввода пин-кода, и когда жертва начинает вводить свой пин-код, то разблокировка телефона не происходит.

Такие вредоносные программы маскируются под разного рода мобильные приложения, и пользователи по невнимательности устанавливают их себе сами.

«Как правило, маскировка выполнялась под приложение, которое имело отношение к порно, это могло быть приложение для его просмотра или сам порно-ролик. В другом случае приложение маскировалось под игры, например, Grand Theft Auto: San Andreas или под такие общие приложения как проигрыватель Flash Player», — сказано в блоге компании ESET.